Tudo o que Você Precisa Saber Sobre TPM 2.0 (Trusted Platform Module)

- Bruno Rodrigues

- 16 de out. de 2025

- 4 min de leitura

O TPM 2.0, ou Trusted Platform Module, é um assunto que tem ganhado destaque no mundo da segurança da tecnologia da informação. Apesar de sua importância, muitas pessoas ainda não entendem completamente o que ele é e como ele funciona. Neste guia, vamos explorar o que é o TPM 2.0, como ele funciona, suas aplicações práticas e sua relação com a segurança de computadores.

O Que é o TPM 2.0?

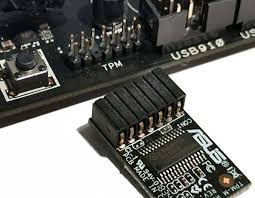

O Trusted Platform Module (TPM) é um chip de segurança projetado para fornecer funções básicas de segurança. Ele armazena chaves de criptografia, credenciais e outros dados que garantem a autenticidade e a integridade do hardware do seu computador. O TPM 2.0 é a versão mais recente desse chip, melhorando a segurança em comparação com as versões anteriores.

Os chips TPM podem ser encontrados em praticamente todos os computadores modernos, seja como um dispositivo independente ou embutido na placa-mãe. Eles desempenham um papel fundamental na proteção de dados e na prevenção de fraudes.

Funções do TPM 2.0

O TPM 2.0 tem várias funções essenciais que ajudam a reforçar a segurança dos sistemas computacionais. Aqui estão algumas dessas funções principais:

1. Criptografia

Um dos principais usos do TPM 2.0 é armazenar chaves criptográficas de forma segura. Estas chaves são indispensáveis para proteger informações confidenciais, como senhas e dados financeiros. Quando você faz login em um sistema, o TPM pode fornecer a chave necessária para desencriptar essas informações.

2. Autenticação

O TPM 2.0 também ajuda na autenticação, garantindo que os dispositivos que se conectam à sua rede sejam realmente os que dizem ser. Ele pode verificar a identidade de um dispositivo antes de permitir o acesso, minimizando o risco de intrusões.

3. Proteção de Dados

Além de proteger informações durante a transmissão, o TPM 2.0 pode garantir que dados armazenados em seu computador não tenham sido alterados. Isso é crucial, especialmente para empresas que lidam com dados sensíveis.

Importância do TPM 2.0 na Segurança de Computadores

O TPM 2.0 é importante por várias razões, especialmente quando falamos de segurança em ambientes de tecnologia.

1. Aumento da Segurança Geral

Com o aumento das ameaças cibernéticas, a implementação de um TPM 2.0 fornece uma camada adicional de segurança. Ele é uma defesa robusta contra ataques comuns, como malware e phishing. Organizações que usam o TPM 2.0 podem minimizar o risco de vazamentos de dados.

2. Conformidade

Para empresas que precisam estar em conformidade com regulações de segurança, como o GDPR ou a HIPAA, o TPM 2.0 pode ajudar a garantir que dados sejam armazenados e gerenciados de maneira segura.

3. Confiabilidade

Os sistemas que utilizam o TPM 2.0 são mais confiáveis, tanto para usuários individuais quanto para empresas. Assegurar a integridade do hardware e do software é crucial para operações de negócios contínuas e segurança financeira.

Aplicações Práticas do TPM 2.0

O TPM 2.0 não é apenas uma solução teórica; ele encontra aplicações práticas em várias áreas. Aqui estão alguns exemplos:

1. Sistemas Operacionais

Vários sistemas operacionais, incluindo Windows e Linux, aproveitam o TPM 2.0 para melhorar a segurança. Por exemplo, o BitLocker, um recurso de criptografia de disco do Windows, utiliza o TPM para proteger a criptografia de disco.

2. Autenticação em Nuvem

Com o aumento do uso de serviços em nuvem, a autenticação baseada em TPM 2.0 é cada vez mais comum. Ele permite uma autenticação forte, ajudando a proteger contas de usuários contra acessos não autorizados.

3. Dispositivos Móveis

Outra aplicação crescente do TPM 2.0 é em dispositivos móveis. Hoje em dia, muitos smartphones e tablets utilizam chips TPM para proteger informações sensíveis, como dados bancários e informações pessoais.

Como Implementar o TPM 2.0 em Seu Sistema

Adicionar o TPM 2.0 ao seu sistema pode parecer uma tarefa complicada, mas aqui estão algumas etapas simples para ajudá-lo:

1. Verifique se Seu Computador é Compatível

Antes de tudo, você precisa verificar se seu computador possui um chip TPM 2.0. Para isso, acesse as configurações do sistema e procure por “TPM” ou “Segurança do Dispositivo”.

2. Ative o TPM na BIOS

Em muitos casos, o TPM 2.0 precisa ser ativado na BIOS do seu computador. Reinicie o seu sistema e entre nas configurações da BIOS durante a inicialização. Ative a opção para o TPM.

3. Utilize Software Compatível

Por fim, certifique-se de que o software que você está utilizando seja compatível com o TPM 2.0. Isso inclui sistemas operacionais e aplicativos de segurança que podem explorar as funcionalidades do TPM.

A Importância do Futuro do TPM 2.0

A tecnologia avança rapidamente, e o TPM 2.0 está no centro da segurança de dispositivos e dados. À medida que mais dispositivos se tornam conectados e a segurança se torna uma prioridade, é fundamental que tanto indivíduos quanto empresas adotem o TPM 2.0.

A segurança de computadores é um campo em constante evolução, e o TPM 2.0 desempenha um papel fundamental nesse cenário. Ele não apenas protege informações valiosas, mas também ajuda a construir uma base sólida para um futuro digital mais seguro.

Ao considerar a sua implementação, lembre-se de que a segurança não deve ser apenas uma opção, mas uma prioridade. Aplicações simples do TPM 2.0, como a proteção de senhas e dados pessoais, são passos importantes para proteger suas informações contra ameaças cibernéticas.

Em um mundo onde os ataques cibernéticos estão em ascensão, investir em tecnologia como o TPM 2.0 é uma maneira inteligente de se preparar e proteger contra essas ameaças.

Com a adoção do TPM 2.0, você pode ter certeza de que está fazendo a sua parte para aumentar a segurança de seus dados e do seu computador. Faça essa escolha hoje e proteja o que realmente importa!

Ótimo conteúdo!

Parabéns!